记第一次HVV护网

⚠免责声明:此次渗透测试在已授权下进行操作,所有涉及敏感内容已打码,且在渗透测试结束以后全部删除。该文章仅作经验总结分享

前言

这篇文章以吹夸夸的形式呈现,口水话会很多,更多的也是心得体会吧

这是我第一次参加线下的护网,四个字形容,才疏学浅。真实的渗透环境就是不一样,一周的时间,体验到了什么是坐牢。再加上有几个公司职业队的加入,简直是降维打击,个个都是内网打穿,此次教育系统的网络攻防对于他们也只是练练手了

回归正题,此次作为红队,在学长老登的带领下,更多的收获可能还是整个流程,包括前面的信息搜集,对各单位的资产进行初步渗透打点,打标签等等;

其次就是对于教育系统,资产类型无非就是一些管理后台,教务在线这种内网服务,重点在于,子域名搜集的全,暴露面就更广

其它也就没啥了,后面就根据成果类型具体说吧

网站群管理平台git泄露漏洞和任意文件读取漏洞以及ssh弱口令登录

任意文件读取

goby扫漏通过目录穿越读取/…/…/…/…/…/…/…/…/etc/passwd

本来想看看能不能提权,但这里发现只能读取/etc/passwd,于是有了后面的ssh弱口令登录

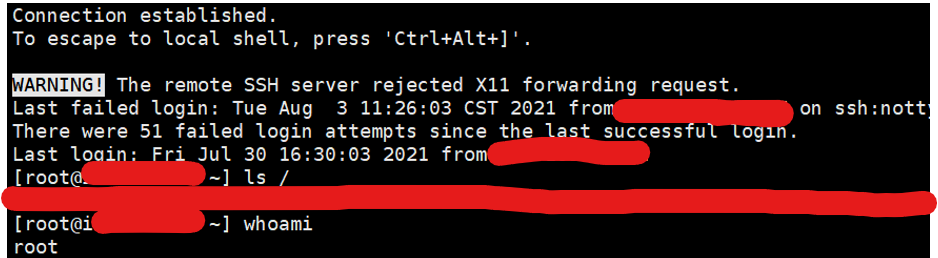

ssh弱口令登录

这个没啥好说的,在知道IP的情况下,当时我的队友抱着试一试的心态,结果真给试出来了,root/123456。当时我们人都嘛了,不过对于像这种安全意识薄弱的教育系统确实有可能出现这种情况,概率肯定是相对较高的

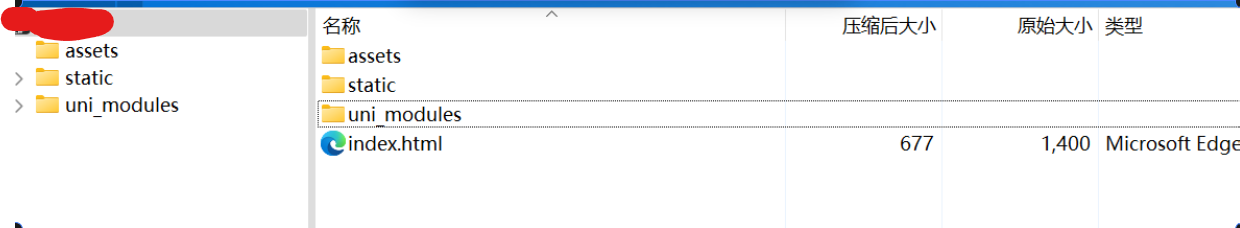

git源码泄露

开发人员会使用 git 进行版本控制,对站点自动部署。但如果配置不当,可能会将 .git 文件夹直接部署到线上环境,这就引起了 git 泄露漏洞,我们可以利用这个漏洞直接获得网页源码

通过扫露扫出来/.git/config路由

进一步发现.zip文件,其中包含网站源码

在进行ssh连接后,老登翻垃圾时碰到了蜜罐,但似乎对我们也没有造成什么影响,裁判组也没有仔细看,事后再对蜜罐进行深入学习吧

安防管理系统弱口令登录

在相关的子域名中进行目录遍历发现了swagger接口,这就使得我们可以对系统信息进行增删改查,这个swagger对于开发人员是很便利,这次护网也遇到了好几个,这种东西是肯定限制权限访问的,但由于开发者的疏忽,造成了泄露

看起来这是个学校的管理系统,iot的字眼说不定还能控制学校中的某些设备

没错,又是弱密码,admin/Admin@123,这次直接获取了超级管理员权限,而这个数据就十分庞大了,全校学生教职工的信息学号工号甚至照片都能看到,同时可以控制全校的门禁安保设备调整门禁规则;其次还拥有900多w条门禁出入数据。

但是令人意想不到的是,最后裁判给的分和我们预期差的太多,这里不赘述了

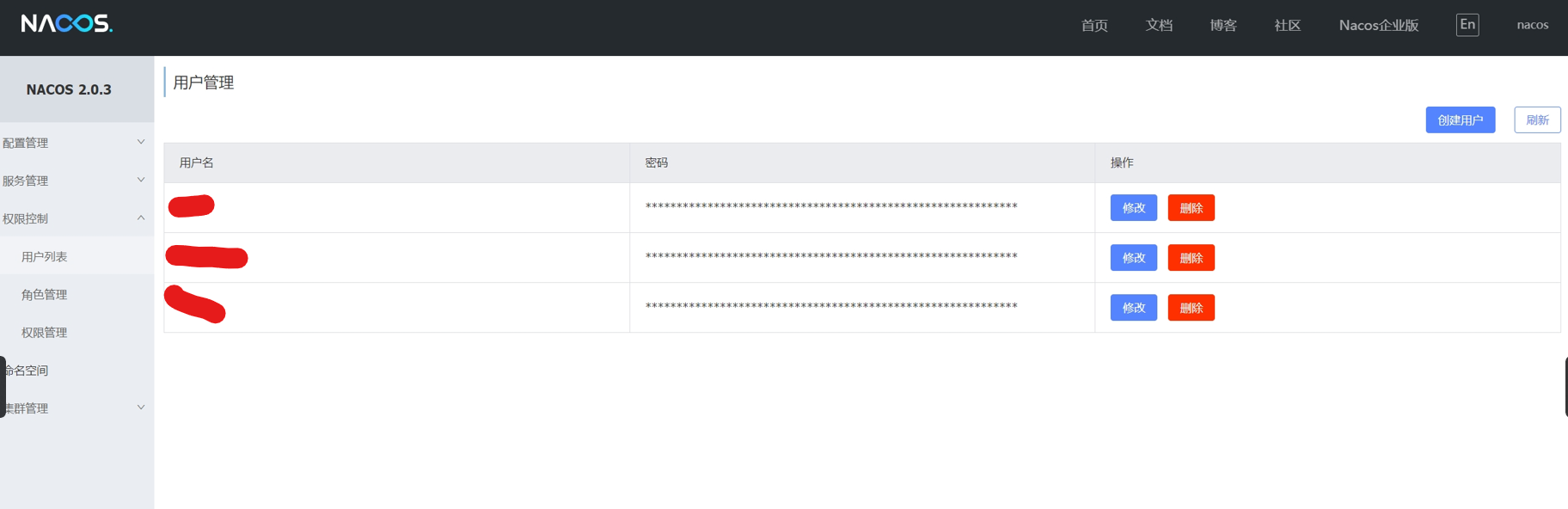

后台nacos系统身份认证绕过

确实弱口令没有啥技术含量,下面这个JWT绕过倒还行

通过端口扫描,发现了4080的nacos登录服务,目录扫描发现了heapdump文件,通过JDumpSpider软件分析,发现了nacos用户的登录token,以及默认密钥SecretKey012345678901234567890123456789012345678901234567890123456789,在JWT网站上重新构造过期时间即可

然后我们通过抓包的方式,重新发包,请求头处添加

1 | Authorization: Bearer token |

账号密码随便就可以成功登录上

我们再回来放包即可

aksk泄露导致获取后台服务器权限及内网穿透

这个应该是最有技术含量的,不过跟我们小登就没啥关系了。值得一提的是这个网站当时我还看了又看,确实没看出啥,这个入口点只能说非常细节

在源代码中的注释发现了ssotoken,通过F12网络活动中看到一些get请求,将token参数替换之,得到一些敏感数据(似乎是个老师的数据啥的),这个到是次要的,同时也暴露了swagger接口,在里面发现了wpssolution/getConfig 这个路由,好家伙直接泄露了aksk,通过oss浏览器登录后得到所有21桶的数据,其中包含一些付费课程

然后通过AliCloud-tools得到三台主机,同时通过行云管家将aksk调用告警加白名单

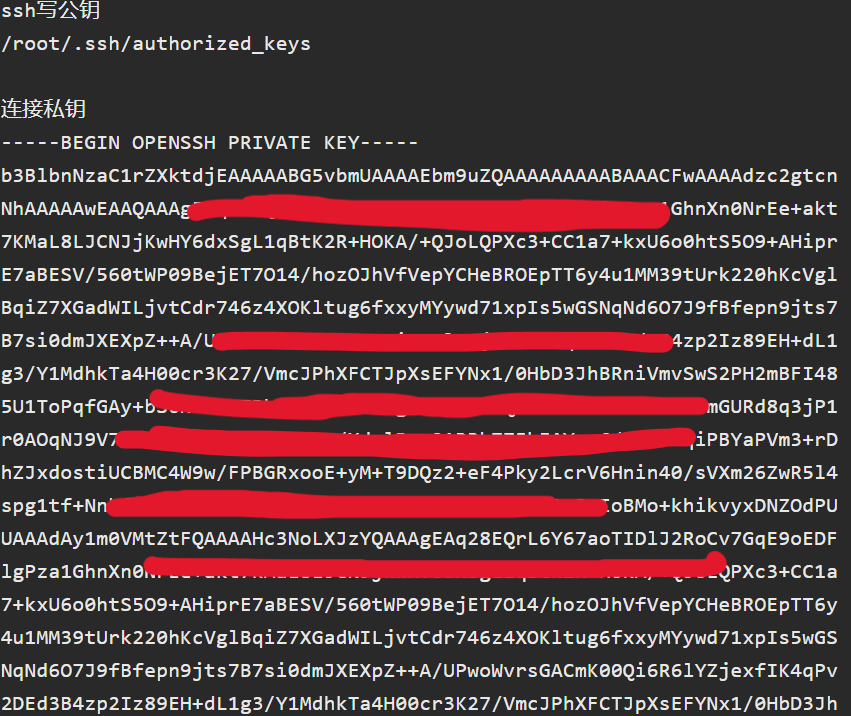

接着免杀上线C2,但此时不够安全,我们通过新增生成ssh密钥进行权限维持

最后就可以配合fscan在内网中捡垃圾了

钓鱼

这个真没含金量,但是分最高。。。因为通过钓鱼的账号进入的网站有好几十个服务,分刷刷往上涨,what can I say?

总结

- Goby --> ssh弱口令 --> hfish蜜罐

- 验证码识别爆破 --> 超管弱口令(Admin@123) --> 全校学生及教职工敏感信息(900w条),iot权限

- 端口扫描/测绘平台 --> 公网nacos --> 被动扫描 --> spring heapdump泄露 --> 解密heapdump --> nacos token --> nacos 后台 --> 部分key及内网数据库账密

- 前端注释token --> 找到关联域名(默认路径域名不解析无法访问)–> dirsearch --> swagger未授权 --> 未授权接口 --> aksk --> 3台ECS --> aksk调用告警加白名单 --> 免杀火绒上线c2 --> 权限维持、代理隧道 --> 内网